Złamano zabezpieczenia Switch?

Wraca stary błąd. Skutki - na razie - nie powinny być zbyt dotkliwe.

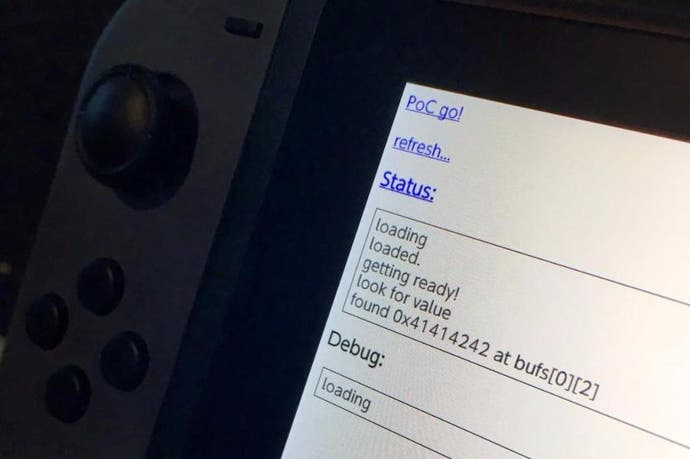

Zaledwie kilka tygodni po premierze, hakerzy ominęli jedną warstwę zabezpieczeń Nintendo Switch, korzystając z prostego błędu w przeglądarce internetowej. Lukę ujawnił niejaki „qwertyoruiop”, specjalizujący się dotychczas w systemie iOS. Jak zapewnia, wystarczyło drobne zmodyfikowanie rozwiązania użytego do złamania urządzeń Apple iOS 9.3.

To dość interesująca informacja, jeśli weźmiemy pod uwagę, że Switch nie oferuje nawet użytkownikom pełnoprawnej przeglądarki internetowej. Do obsługi sieci Wi-Fi potrzebna jest jakaś forma dostępu przez HTTP i właśnie wtedy uruchamiana jest „przeglądarka” - czy też jej elementy. Hakerzy za pomocą specjalnych aplikacji mogą „przechwycić” to narzędzie i przekierować na wskazaną stronę internetową czy materiał wideo.

„Przeglądarka” korzysta z popularnego silnika WebKit, ale okazuje się, że Nintendo zastosowało starszą wersję, w której nie załatano jeszcze opisanej luki. Efekt jest taki, że upadła pierwsza warstwa zabezpieczeń, a hakerzy mogą teraz dokładniej przejrzeć system operacyjny konsoli.

Warto pamiętać, że „odkrycie” jest znaczące, ale jego zastosowania - ograniczone. Podobne wykorzystanie błędu w WebKit jest bardzo popularne w wielu innych urządzeniach, ale zapewnia limitowany dostęp. W ten sposób można uruchomić własny kod, ale nie można go generować. Nie ma też obsługi niskiego poziomu, więc nie należy oczekiwać pirackich gier.

Taka luka pozwala jednak hakerom na swobodne analizowanie systemu operacyjnego Nintendo Switch, co może - lecz nie musi - przełożyć się na odkrycie innych, już bardziej problematycznych błędów.

Można oczekiwać, że producent przygotuje wkrótce łatkę, która zaktualizuje WebKit do najnowszej wersji. W ten sposób hakerzy będą musieli najpierw znaleźć sposób na powrót do wcześniejszej rewizji. Ogólnie rzecz ujmując, błąd jest bezużyteczny dla zwykłych użytkowników, lecz ci zaawansowani otrzymują interesujący wgląd wewnątrz Switch.

Jednocześnie zaskakuje fakt, że Nintendo wysłało do sklepów sprzęt z tak prostą i dobrze znaną luką w zabezpieczeniach. Zwłaszcza biorąc pod uwagę fakt, że urządzenia tego producent już wcześniej padały ofiarą wykorzystania podobnych błędów. Ta konkretna wersja nosi nazwę CVE-2016-4657 i została wykryta na iOS w grudniu ubiegłego roku, więc producent miał miesiące na zajęcie się sprawą.